Il gruppo di criminali informatici che sta dietro molti attacchi ransomware, chiamato Pay2Key, sembrerebbe essere entrato in possesso di una mole considerevole di dati appartenenti ad Habana Lab, una società di progettazione di chip AI israeliana acquisita da Intel circa un anno fa.

Il gruppo di hacker, che secondo Check Point sarebbe di origine iraniana, ha utilizzato il proprio account Twitter per pubblicare uno screenshot del codice sorgente rubato da Habana Lab. Al momento Twitter è già entrata in azione rimuovendo l’account @pay2key per violazione delle regole del social network.

Non solo, gli hacker in questione avrebbero reso disponibile uno speciale indirizzo Web al quale è possibile trovare i nomi di file contenuti nel server Gerrit di Habana Lab, di dati del DomainController e di alcuni documenti riservati. Il file ReadMe contenuto all’indirizzo .onion conterrebbe inoltre un avviso per Intel e Habana Lab: le aziende avrebbero solo 72 ore per fermare ulteriori leak.

Il gruppo di malviventi sarebbe in possesso di ben 53 GB di dati provenienti dal server Gerrit dell’azienda e sarebbe pronto a renderli pubblici se il colosso non accetterà di pagare il riscatto previsto. I pagamenti di riscatto richiesti fino ad oggi dal gruppo sono stati tipicamente compresi tra 7 e 9 Bitcoin, ovvero tra circa 110 mila e 140 mila euro.

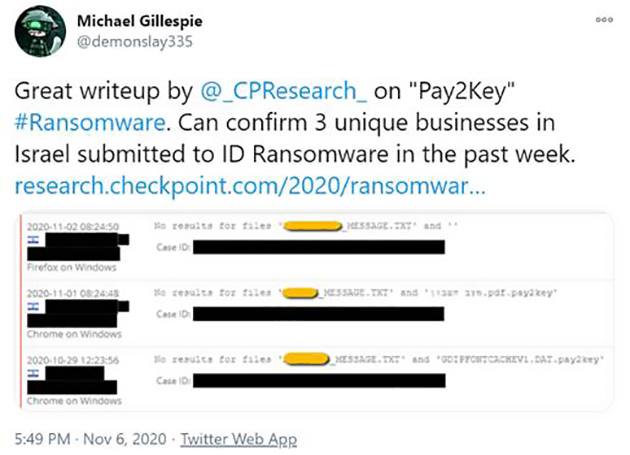

Il mese scorso Check Point ha riferito che il ransomware di Pay2Key non era mai stato visto prima di quest’anno. Secondo loro il nome è stato registrato presso il servizio di identità crittografica KeyBase.io a giugno e il ransomware avrebbe iniziato a colpire in ottobre. Da allora il software che prende in ostaggio i dati sarebbe stato usato contro almeno tre società israeliane, secondo Check Point, e contro almeno una società europea, secondo Swascan.

Il motivo per cui il Check Point ritiene che il gruppo Pay2Key sia composto da iraniani è che i pagamenti dei riscatti sono stati visti passare attraverso Excoino, un servizio di cambio di criptovaluta iraniano disponibile per gli individui con un numero di telefono iraniano valido e un codice ID/Melli iraniano.

Articolo Precedente

Xiaomi Mi Watch Lite, nuovo smartwatch già ufficiale in Italia

Articolo Successivo

Instagram si arricchisce di due nuove funzioni per combattere la disinformazione sul COVID-19