L’ultima banda si chiama Carbanak. E come è avvenuto in altre mille circostanza prende nome dallo strumento utilizzato.

L’hanno chiamata così perché – come quella “della Uno bianca” è stata battezzata in quel modo in considerazione del fatto che si serviva di una specifica vettura per spostamenti e azioni – ha usato un malware chiamato con quel nome.

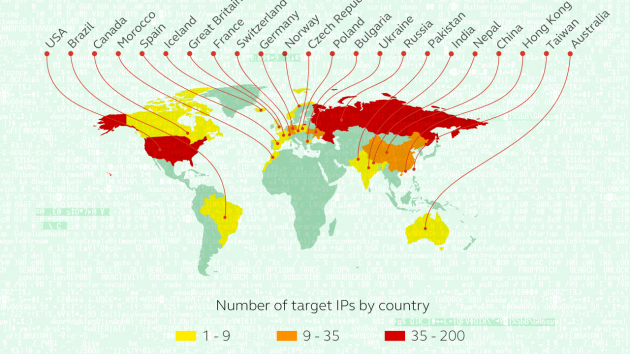

I furfanti in questione hanno preso di mira oltre un centinaio di istituti di credito in giro per il mondo e hanno abilmente rastrellato più di un miliardo di dollari, godendosi ora la gioia di essere inseguiti da Interpol, Europol e chissà quanti cyber-mercenari al servizio delle tante banche saccheggiate.

La dinamica di azione non ha avuto il sapore della rapina eclatante, del classico “colpo” spettacolare o di chissà quale altro blitz criminale. Hanno agito con estrema calma, con grande pazienza, con infinita flemma, nel rispetto della regola del “low and slow” (a basso profilo e con lentezza).

Hanno recapitato missive di vario genere ad una infinità di impiegati nel settore bancario, accludendo allegati e link di potenziale interesse (si va dalla notizia al dossier, dal video divertente alle scollacciate performance di qualche esuberante bellezza) che – trascurati da molti – hanno invece riscosso l’attenzione di una porzione di bersaglio più che idonea al perseguimento dello scopo.

Chi è cascato nella trappola ha inavvertitamente trasformato la propria stazione di lavoro in un avamposto dei malfattori. Come? Semplice. Il singolo utente aprendo il file o collegandosi alla pagina web suggerita ha contaminato il dispositivo in uso con una serie di istruzioni maligne ingegnosamente camuffate in contenuti insospettabili.

Il malware si è installato silente in attesa di un innesco congegnato per scattare al decorso del tempo (intervallo di giorni o data precisa) o al verificarsi di una specifica condizione (input esterno o azione dell’utente).

Quando la “semina” è stata completata a giro d’orizzonte, il software nocivo ha cominciato a fare il suo mestiere assumendo il ruolo di “registratore” di ogni parola digitata alla tastiera dal bancario e di ogni schermata visualizzata sul monitor dell’utente. Tutte queste informazioni sono state man mano trasmesse alla cabina di regia di chi ha organizzato il ciclopico scippo che in questo modo ha ottenuto tutti gli strumenti necessari per passare all’attacco.

Password di accesso al sistema, account e parole chiave per ogni singola applicazione, sequenza dei comandi da inserire, codici di abilitazione ad eseguire trasferimenti di denaro o a mandare a buon fine qualunque altra attività amministrativa, comunicazioni riservate e ogni dettaglio segreto: tutto questo è stato recapitato alla banda completo di quel che l’operatore vedeva sullo schermo.

I malandrini altro non hanno dovuto fare che sfruttare quella specie di corso in e-learning che si è materializzato con l’indebita acquisizione di dati, immagini e filmati. Il resto è fin troppo planare.

Guardando la mappa dei Paesi colpiti da questa razzia ci si accorge che il nostro Paese non rientra nel novero delle Nazioni vittima. Troppo bravi a difenderci o semplicemente non ancora finiti nel mirino?

L’episodio è solo la sigla d’inizio di uno show che potrebbe avere lo stesso numero di puntate di Dallas o altre immortali serie televisive.

Anche stavolta si farà finta di nulla?

Articolo Precedente

Cina, ex poliziotto crea app per incontri gay. E raccoglie 30 milioni di dollari

Articolo Successivo

Hacker: scoperto Equation, il gruppo di cyber-spionaggio attivo da 20 anni