Ricordate Simjacker, la pericolosa tecnica d’attacco alle SIM? I ricercatori di sicurezza hanno scoperto che consente di prendere il controllo di smartphone e altri dispositivi. Ora hanno scoperto che lo stesso tipo d’attacco può essere portato avanti tramite WIBattack. È identico a Simjacker e concede l’accesso a comandi simili, ma sfrutta una vulnerabilità diversa delle schede SIM.

Se per Simjacker la porta d’ingresso era l’obsoleta e non aggiornata app S@T Browser, per WIBattack l’accesso ai dispositivi è l’app Wireless Internet Browser (WIB). Denominatore comune alle due app, il fatto che sono preinstallate sulle SIM e che vengono usate dagli operatori di telefonia. S@T Browser serve per fornire servizi come il credito residuo, WIB serve per consentire la gestione remota dei dispositivi dei clienti e dei loro abbonamenti mobili.

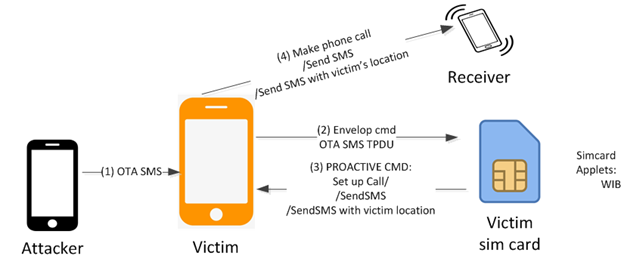

WIBattack è stato scoperto dai ricercatori della sicurezza dei Ginno Security Labs e al momento non risultano attacchi sferrati con questo strumento. Resta il fatto che le vulnerabilità di S@T e WIB consentono ai cyber criminali di inviare un SMS appositamente formattato (chiamato SMS OTA) per eseguire istruzioni sul dispositivo e prenderne il controllo. In entrambi i casi gli hacker possono ottenere dati sulla posizione, avviare chiamate e SMS, avvia il browser e collegarsi a una specifica pagina, visualizza il testo digitato sul dispositivo e altro.

A questo giro la stima delle SIM potenzialmente vulnerabili è pari a “centinaia di milioni”. Un numero che, secondo quanto riporta il sito ZDnet, è una stima non precisa. La buona notizia è che gli esperti per la sicurezza di SRLabs hanno sviluppato due app denominate SIMTester e SnoopSnitch, che si possono usare per testare le proprie schede SIM e identificare falle nella sicurezza. La prima è un’app desktop, la seconda è per Android e funziona su dispositivi con processore Qualcomm.

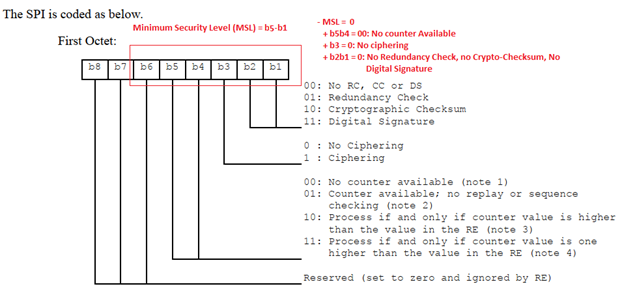

I ricercatori hanno raccolto i dati da 800 test condotti queste due app in tutto il mondo, e il risultato è che la maggior parte dei telefoni cellulari non spedisce più applet S@T e WIB. Solo il 9,4% delle SIM testate aveva installata S@T, e di queste un sottoinsieme del 5,6% era vulnerabile a Simjacker, poiché il loro livello di protezione era impostato a zero. Con livelli di sicurezza più alti gli SMS OTA non vanno a segno.

Il 10,7% aveva installato WIB, e di queste un sottoinsieme del 3,5% era vulnerabile a un attacco con WIBattack. Complessivamente, su 800 telefoni il 9,1% delle carte SIM era vulnerabile agli attacchi contro S@T e WIB. L’altra buona notizia è che solo un numero molto limitato di utenti ha ricevuto messaggi SMS fatti per sfruttare le vulnerabilità in questione: ci sono state solo 8 segnalazioni, la maggior parte concentrate in America Latina e in Sud America.

Questi risultati indicano che la maggior parte degli utenti oggi è al sicuro da queste minacce. Se siete curiosi di vedere se la vostra scheda SIM esegue le app S@T o WIB, potete installare ed eseguire l’app SIMTester. Gli esperti però avvisano che la loro presenza non significa necessariamente che la scheda SIM sia vulnerabile. Per poterle sfruttare, i criminali informatici dovrebbero avere la possibilità di inviare messaggi SMS alle due app, che dovrebbero essere intercettati dalle funzionalità di sicurezza presenti nella scheda stessa.

Karsten Nohl, ricercatore di sicurezza con SRLabs, ha concluso che “nell’ambito dell’hacking delle reti mobili, Simjacker è meno attraente per i cyber criminali rispetto ad attacchi più sofisticati, come ad esempio quelli di social engineering”, tant’è vero che la loro incidenza è praticamente nulla.

Articolo Precedente

Nantes Capitale europea 2019 dell’innovazione, si aggiudica un premio di 1 milione di euro

Articolo Successivo

Uno spot per Spot, il primo cane robot. Che non convince