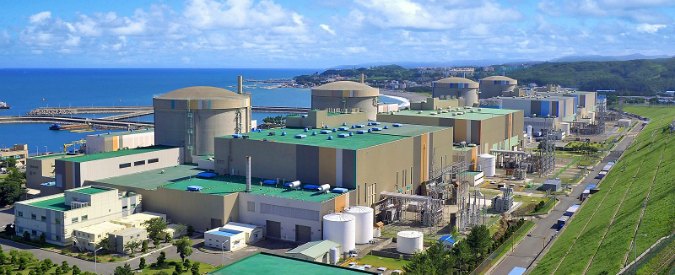

Sono tornati all’attacco. E stavolta l’incursione non ha preso di mira un colosso dell’intrattenimento, ma la realtà molto più delicata della società energetica Korea Hydro and Nuclear Power (KHNP). I sistemi informatici dell’azienda che gestisce 23 centrali nucleari nella Corea del Sud sono finiti presumibilmente nelle mani degli hacker dei “cugini” del Nord di quella penisola. Nonostante le autorità governative di Seul abbiano minimizzato l’incidente riferendolo a sole reti “non critiche”, gli autori del saccheggio virtuale non hanno esitato a chiedere la chiusura di tre impianti a distanza di pochi minuti dal compimento dell’intrusione.

Sono stati sottratti documenti riservati, planimetrie delle strutture, elementi progettuali, archivi amministrativi del personale e tantissimi altri dati la cui diffusione potrebbe rivelarsi nefasta. I predoni telematici hanno minacciato via Twitter una non meglio identificata “distruzione” delle centrali.

Il furto ha consentito l’acquisizione di informazioni relative ai reattori CANDU (CANadian Deuterium Uranium), reattori nucleari ad acqua pesante pressurizzata e uranio naturale, come quelli installati nell’impianto di Qinshan. Le dinamiche di assalto evocano quelle dell’aggressione a Sony Pictures, perché anche stavolta i protagonisti hanno chiesto un riscatto in denaro la cui entità è imprecisata, dichiarato di appartenere ad un gruppo di attivisti e minacciato la divulgazione di quanto in loro possesso in caso di mancato accoglimento delle loro pretese.

Per dribblare le protezioni tecnologiche di KHNP gli hacker hanno utilizzato un malware diffuso con una ondata di 5.896 attacchi phishing indirizzati nei confronti di 3.571 dipendenti dell’azienda. La prima retata di questa pesca “miracolosa” ha permesso ai malintenzionati di portar via le schede personali complete di 10.799 dipendenti. L’autorità giudiziaria del Distretto Centrale di Seul ha reso noto che i codici maligni rispecchiano le regole di stesura e le metodologie operative del malware “Kimsuki”, lo stesso sfruttato nell’arrembaggio in danno alla Sony. Tra gli indizi spicca l’elemento idiomatico: la compilazione delle istruzioni nocive – secondo i primi accertamenti – sarebbe avvenuta anche stavolta su un computer configurato per l’utilizzo in lingua coreana.

La rivelazione fa seguito al “leaking” dei primi documenti avvenuto la settimana scorsa con una serie di tweet dall’account “Who am I = No Nuclear Power”, corrispondente al profilo del sedicente “Presidente del gruppo antinucleare delle Isole Hawaii”. I messaggi sui social network hanno cadenzato le testimonianze del buon esito dell’offensiva e non sono mancate le frasi irriguardose nei confronti di tecnici ed esperti in forza all’azienda energetica. Secondo l’agenzia di stampa Yonhap i pirati informatici si sarebbero congratulati con KHNP per aver trovato ben 7000 virus all’interno dei loro sistemi, ma avrebbero fatto anche presente che altre 9000 infezioni sarebbero pronte ad entrare in funzione allo scattare di un loro ordine.

Il tracciamento a ritroso del percorso telematico, il cosiddetto “backtrace”, adoperato per mandare a segno il raid porta ad indirizzi IP di una rete della Cina nordorientale a ridosso con il confine con la Corea del Nord. La circostanza ha immediatamente innescato una richiesta ufficiale di collaborazione al governo di Pechino. La portavoce del Ministro degli Esteri della Repubblica Popolare, Hua Chunying, in proposito ha manifestato il disagio di non essere al corrente del fatto specifico ma ha assicurato la totale disponibilità cinese a cooperare. Ben conoscendo la condizione “State-sponsored” o addirittura “State-controlled” delle attività hacker in Cina, lascia sorpresi la frase della signora Chunying che avrebbe motivato la sensibilità e il sostegno del proprio governo asserendo: “Noi siamo fermamente contrari a qualunque attività di hacking”.

Articolo Precedente

Tunisi, fenomenologia di un attacco terroristico

Articolo Successivo

Tunisi, Je suis Bardo